Ransomware là gì? Tác hại và mức độ nguy hiểm của loại mã độc Ransomware

Quay lại Blog

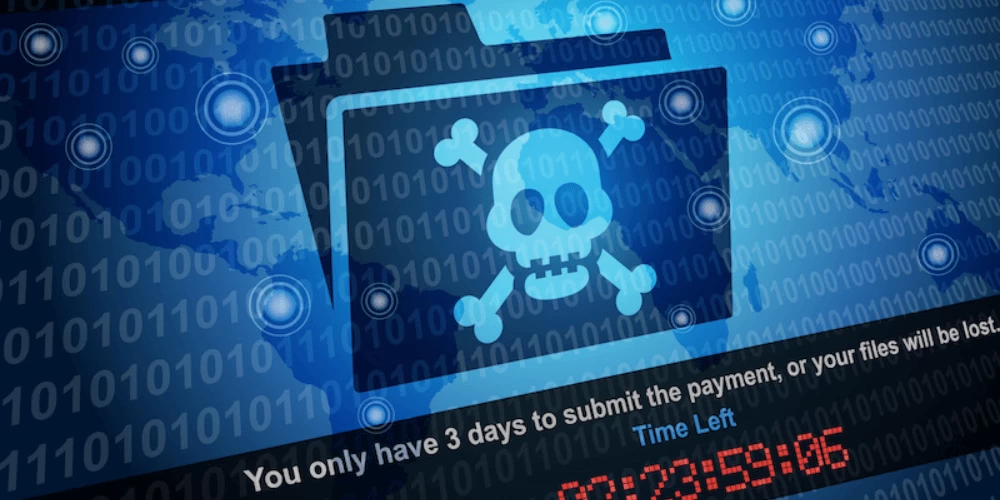

Ransomware là một dạng phần mềm độc hại (malware) được thiết kế với mục đích tống tiền người dùng bằng cách xâm nhập vào thiết bị và mã hóa dữ liệu quan trọng. Sau khi mã hóa thành công, kẻ tấn công sẽ yêu cầu một khoản tiền chuộc (ransom) để khôi phục quyền truy cập.

Trong những năm gần đây, ransomware đã trở thành một trong những mối đe dọa an ninh mạng nghiêm trọng nhất đối với cả cá nhân lẫn tổ chức. Đặc biệt, các hệ thống doanh nghiệp và hạ tầng CNTT thường xuyên trở thành mục tiêu vì tính chất quan trọng và lượng dữ liệu nhạy cảm lớn.

Các chuyên gia bảo mật và quản trị viên IT không ngừng nỗ lực triển khai các giải pháp phòng ngừa, phát hiện và ứng phó để ngăn chặn sự lây lan của loại mã độc nguy hiểm này. Trong bài viết này, hãy cùng HomeNest tìm hiểu tổng quan về ransomware, cách thức hoạt động và lý do tại sao nó lại là mối đe dọa toàn cầu như hiện nay.

Định nghĩa Ransomware

Ransomware là một loại phần mềm độc hại có khả năng mã hóa toàn bộ dữ liệu hoặc khóa quyền truy cập vào thiết bị của người dùng. Sau khi mã hóa thành công, tin tặc sẽ yêu cầu nạn nhân trả một khoản tiền chuộc để lấy lại quyền truy cập — đây là lý do ransomware còn được gọi là mã độc tống tiền hay phần mềm tống tiền.

Thông thường, mức tiền chuộc đối với người dùng cá nhân dao động từ 250 đến 500 USD cho mỗi thiết bị bị nhiễm. Tuy nhiên, đối với các tổ chức hoặc doanh nghiệp, khoản tiền chuộc có thể lên tới hàng chục nghìn đô la — thậm chí cao hơn nếu hệ thống bị kiểm soát hoàn toàn.

Đặc biệt, kẻ tấn công thường yêu cầu thanh toán tiền chuộc bằng Bitcoin hoặc các loại tiền điện tử khác để đảm bảo tính ẩn danh và tránh bị truy vết. Đây chính là lý do vì sao ransomware ngày càng phổ biến và nguy hiểm trong những năm gần đây.

Cơ chế hoạt động của Ransomware

Khi ransomware xâm nhập vào máy tính, nó sẽ nhanh chóng mã hóa các tệp dữ liệu quan trọng và đổi phần mở rộng (đuôi file) sang các ký tự lạ, không thể mở bằng phần mềm thông thường. Ví dụ:

-

.doc→.docm -

.xls→.cerber

Điều nguy hiểm là mỗi biến thể ransomware có thể sử dụng một loại mã hóa hoặc đuôi file khác nhau, gây khó khăn trong việc xác định và giải mã.

Đặc biệt, ransomware thường hoạt động âm thầm. Người dùng sẽ không nhận được thông báo ngay lập tức. Khi phát hiện, hầu hết dữ liệu đã bị khóa hoàn toàn. Tồi tệ hơn, nếu máy tính nằm trong một mạng nội bộ (LAN), ransomware có thể lan rộng nhanh chóng sang các thiết bị khác trong hệ thống, gây thiệt hại nghiêm trọng.

Nguồn gốc của Ransomware

Giai đoạn hình thành

Ransomware lần đầu tiên được phát hiện tại Nga vào khoảng năm 2005–2006, với biến thể ban đầu mang tên Trojan Cryzip.A. Khi lây nhiễm vào hệ thống, loại mã độc này mã hóa toàn bộ dữ liệu trên máy và lưu chúng trong file ZIP được bảo vệ bằng mật khẩu. Để lấy lại quyền truy cập, nạn nhân phải trả khoảng 300 USD để nhận mật khẩu giải mã – mở đầu cho mô hình tống tiền kỹ thuật số.

Giai đoạn phát triển

Qua thời gian, ransomware không ngừng biến đổi và ngày càng tinh vi. Từ chỉ mã hóa một số tệp văn bản, ransomware bắt đầu xâm nhập vào nhiều định dạng quan trọng như .xls, .doc, .exe… Năm 2011, một biến thể mới mang tên SMS Ransomware xuất hiện, với cơ chế buộc người dùng gọi điện hoặc gửi tin nhắn đến số của hacker để được hướng dẫn thanh toán tiền chuộc.

Đáng chú ý hơn, một số biến thể ransomware còn tấn công trực tiếp vào MBR (Master Boot Record) – khiến hệ điều hành không thể khởi động, gây tê liệt toàn bộ máy tính.

Giai đoạn lan rộng

Dù khởi nguồn từ Nga, chỉ trong vài năm, ransomware đã lan nhanh khắp châu Âu, sau đó đến Canada, Hoa Kỳ và toàn cầu. Đặc biệt trong năm 2012, hàng loạt vụ tấn công bằng ransomware được ghi nhận, đánh dấu sự bùng nổ của loại mã độc nguy hiểm này. Cho đến nay, ransomware vẫn là mối đe dọa an ninh mạng nghiêm trọng nhất, có thể xuất hiện ở bất kỳ quốc gia hay tổ chức nào.

Phân loại các Ransomware

1. Locker Ransomware

Locker Ransomware, hay còn gọi là Non-encrypting Ransomware, là dạng mã độc không mã hóa dữ liệu, nhưng lại khóa toàn bộ thiết bị của nạn nhân. Khi máy tính bị nhiễm, người dùng không thể truy cập vào bất kỳ tính năng nào, ngoại trừ việc tắt hoặc khởi động lại thiết bị.

Màn hình sẽ hiển thị thông báo tống tiền, kèm theo hướng dẫn cụ thể để thanh toán nhằm mở khóa thiết bị. Dù không gây mất dữ liệu trực tiếp, loại ransomware này vẫn khiến máy tính bị tê liệt hoàn toàn.

2. Crypto Ransomware

Crypto Ransomware, còn gọi là Encrypting Ransomware, là dạng phổ biến và nguy hiểm nhất hiện nay. Khi xâm nhập thành công, ransomware sẽ:

-

Mã hóa toàn bộ dữ liệu quan trọng như tệp văn bản, hình ảnh, tài liệu,…

-

Âm thầm kết nối với máy chủ hacker để tạo ra 2 khóa mã hóa: khóa công khai (để mã hóa) và khóa riêng (dùng để giải mã, nhưng chỉ hacker nắm giữ).

-

Các file bị đổi đuôi thành định dạng lạ và không thể mở được nếu không có khóa giải mã.

Sau quá trình mã hóa, ransomware sẽ hiển thị thông điệp yêu cầu trả tiền chuộc, kèm thời hạn cụ thể. Nếu không thanh toán đúng thời gian, khóa giải mã sẽ bị hủy hoặc tiền chuộc bị tăng gấp đôi, tạo áp lực buộc nạn nhân phải trả tiền.

3. Những chủng Ransomware nguy hiểm nhất từng được ghi nhận

Một số biến thể ransomware cực kỳ nguy hiểm và gây ảnh hưởng toàn cầu, bao gồm:

-

CryptoLocker: Một trong những ransomware đầu tiên sử dụng mã hóa mạnh và yêu cầu thanh toán bằng Bitcoin.

-

WannaCry: Lây lan toàn cầu năm 2017, tấn công vào hàng loạt hệ thống y tế, doanh nghiệp và tổ chức chính phủ.

-

Petya/NotPetya: Không chỉ mã hóa dữ liệu mà còn phá hủy MBR khiến máy tính không thể khởi động.

Ngoài ra, còn nhiều biến thể khác như TeslaCrypt, Locky, Ryuk, REvil,… cũng được xếp vào hàng nguy hiểm, với khả năng phá hoại và đòi tiền chuộc ngày càng tinh vi.

Phân biệt Ransomware với những phần mềm malware bình thường

Sự khác biệt giữa Ransomware và các phần mềm độc hại khác

So với các phần mềm malware thông thường – vốn cũng có khả năng ẩn mình và gây hại – ransomware đặc biệt nguy hiểm bởi cơ chế mã hóa dữ liệu cực kỳ tinh vi.

Không chỉ phá hoại hệ thống hay đánh cắp dữ liệu, ransomware mã hóa toàn bộ file và yêu cầu tiền chuộc để khôi phục. Việc sử dụng thuật toán mã hóa mạnh giúp chúng vượt qua nhiều lớp bảo mật và dễ dàng đánh lừa các phần mềm diệt virus thông thường. Tuy nhiên, các phần mềm bảo mật hiện đại đang không ngừng cải tiến để phát hiện ransomware từ sớm và tăng cường khả năng phòng thủ.

Các phương pháp ẩn mình phổ biến của Ransomware

Detection Evasion (Né tránh phát hiện)

Ransomware thường kiểm tra môi trường hoạt động để nhận biết xem có đang bị đặt trong môi trường ảo hóa hoặc sandbox hay không. Nếu có, nó sẽ tự động dừng hoạt động để tránh bị phân tích hành vi độc hại.

Timing Attack (Tấn công theo thời điểm)

Mã độc có thể chọn thời điểm thiết bị khởi động, tắt máy, hoặc những lúc không có người dùng giám sát để tấn công. Đây là khoảng thời gian phần mềm bảo mật dễ mất cảnh giác.

Communication with Command Server (Liên lạc với máy chủ điều khiển)

Ransomware thường kết nối đến máy chủ điều khiển (C&C) để nhận chỉ thị và gửi khóa mã hóa. Tuy nhiên, quá trình này có thể bị phần mềm bảo mật phát hiện nếu theo dõi chặt chẽ lưu lượng mạng và chặn các địa chỉ IP đáng ngờ.

False Operation (Giả mạo thao tác hệ thống)

Một số ransomware hiển thị thông báo giả mạo như thể đến từ hệ điều hành. Người dùng không có kinh nghiệm sẽ dễ dàng tin tưởng và làm theo các hướng dẫn, vô tình kích hoạt mã độc hoặc cấp quyền truy cập sâu hơn.

Cách ngăn chặn Ransomware hiệu quả

Để bảo vệ hệ thống và dữ liệu khỏi mã độc tống tiền (Ransomware), bạn cần chủ động thực hiện các biện pháp sau:

-

Tránh sử dụng Wi-Fi công cộng không rõ nguồn gốc, nhất là khi truy cập vào tài khoản cá nhân hay hệ thống doanh nghiệp.

-

Hạn chế nhấp vào đường link lạ trong email, tin nhắn hoặc website không đáng tin cậy. Đặc biệt chú ý đến các email có tệp đính kèm không rõ định dạng.

-

Sao lưu dữ liệu định kỳ bằng ổ cứng ngoài hoặc dịch vụ cloud uy tín, giúp khôi phục hệ thống nhanh chóng khi có sự cố.

-

Cài đặt phần mềm chống virus uy tín, thường xuyên cập nhật và quét hệ thống theo lịch trình cụ thể.

-

Thay đổi toàn bộ mật khẩu mặc định trên modem, router, thiết bị IoT,… để tránh bị khai thác.

-

Thiết lập nhiều lớp bảo mật cho mạng nội bộ, ví dụ như tường lửa, phân quyền truy cập, mã hóa dữ liệu quan trọng.

-

Lập kế hoạch phục hồi sau sự cố để đảm bảo hệ thống có thể hoạt động trở lại nhanh chóng trong trường hợp bị tấn công.

Nên làm gì khi bị nhiễm Ransomware?

Nếu không may hệ thống đã bị mã độc Ransomware tấn công, bạn nên xử lý theo các bước dưới đây:

Bước 1: Cô lập thiết bị bị nhiễm

Ngắt kết nối internet và mạng nội bộ ngay lập tức để ngăn Ransomware lan rộng sang các thiết bị khác trong hệ thống.

Bước 2: Xác định chủng loại Ransomware

Phân tích mã độc để nhận diện chủng ransomware cụ thể (ví dụ: WannaCry, Petya…). Việc này giúp bạn xác định đúng phương pháp xử lý và kiểm tra xem có công cụ giải mã hay không.

Bước 3: Xóa sạch hệ thống và khôi phục từ bản sao lưu

Nếu không thể giải mã, hãy xóa hoàn toàn hệ điều hành và dữ liệu bị nhiễm. Sau đó khôi phục lại từ các bản sao lưu an toàn đã được lưu trữ trước đó.

Bước 4: Đánh giá và tăng cường bảo mật

Sau khi xử lý xong, tiến hành phân tích nguyên nhân xâm nhập, vá các lỗ hổng bảo mật, nâng cấp phần mềm và triển khai các biện pháp giám sát, cảnh báo sớm để ngăn ngừa sự cố lặp lại.

Một số vụ tấn công nổi tiếng

WannaCry

WannaCry là một trong những loại ransomware khét tiếng nhất từng xuất hiện, làm rúng động toàn cầu vào năm 2017. Loại mã độc này khai thác lỗ hổng bảo mật trong hệ điều hành Windows để phát tán và lây nhiễm nhanh chóng trên toàn mạng nội bộ. Chỉ trong thời gian ngắn, WannaCry đã lây nhiễm hơn 260.000 máy tính tại 117 quốc gia, bao gồm cả Việt Nam, gây thiệt hại ước tính hàng trăm triệu USD. Sau đó, Anh, Mỹ và Microsoft đã cáo buộc Triều Tiên đứng sau vụ tấn công này.

GandCrab

Xuất hiện năm 2018, GandCrab là ransomware lây lan qua các quảng cáo độc hại và email lừa đảo. Khi người dùng truy cập liên kết hoặc mở file đính kèm, máy sẽ bị mã hóa dữ liệu. GandCrab yêu cầu nạn nhân tải về trình duyệt Tor và thanh toán tiền chuộc bằng tiền ảo như Bitcoin, với mức dao động từ 400 đến 3.200 USD tùy theo mức độ nghiêm trọng.

Bad Rabbit

Bad Rabbit bùng phát mạnh mẽ tại Đông Âu vào năm 2017. Loại ransomware này giả mạo bản cập nhật Adobe Flash để dụ người dùng tải về tệp cài đặt chứa mã độc. Khi cài đặt, mã độc sẽ chiếm quyền điều khiển máy tính, mã hóa dữ liệu và yêu cầu tiền chuộc để giải mã. Hàng loạt doanh nghiệp, cơ quan truyền thông và chính phủ bị ảnh hưởng nghiêm trọng chỉ trong vài ngày.

NotPetya

NotPetya ban đầu được xem là biến thể của Petya nhưng nguy hiểm hơn rất nhiều. Nó cũng khai thác lỗ hổng của Microsoft để xâm nhập hệ thống, nhưng thay vì chỉ mã hóa dữ liệu, NotPetya còn phá hủy toàn bộ ổ cứng khiến dữ liệu không thể phục hồi – ngay cả khi tiền chuộc được trả. Khả năng tự nhân bản và lây lan của NotPetya khiến nhiều tập đoàn lớn, đặc biệt tại châu Âu, chịu thiệt hại nghiêm trọng.

Qua những ví dụ trên, có thể thấy ransomware là mối đe dọa an ninh mạng toàn cầu, với khả năng phá hoại dữ liệu và gây thiệt hại kinh tế cực lớn. Hy vọng bài viết đã giúp bạn hiểu rõ hơn về các loại ransomware nguy hiểm cũng như nâng cao nhận thức để phòng tránh hiệu quả.

Nếu bạn muốn tìm hiểu thêm về cách phòng ngừa ransomware cho doanh nghiệp hoặc các phần mềm bảo vệ chuyên dụng, hãy để lại yêu cầu – mình sẽ hỗ trợ chi tiết hơn.

"HomeNest ứng dụng công nghệ mới để thiết kế website và phần mềm,

giải quyết triệt để bài toán số hóa cho doanh nghiệp."

NHẬN ƯU ĐÃI NGAY

![[Cập Nhật ] Top 10 Xu Hướng IT Outsourcing Nổi Bật Nhất 10/2025](https://homenest.com.vn/wp-content/uploads/2025/07/Thi-truong-IT-Outsourcing-Viet-Nam-150x150.png)

![[TOP] 12+ Công ty SEO Website chuyên nghiệp hàng đầu Việt Nam](https://homenest.com.vn/wp-content/uploads/2025/04/homenest-com-vn-184-150x150.jpg)

Bình luận của bạn

Địa chỉ email của bạn sẽ không được công khai. Các trường bắt buộc được đánh dấu *