Nội dung bài viết

Trong thời đại số hiện nay, các cuộc tấn công mạng diễn ra với tần suất ngày càng dày đặc, gây ra không ít thiệt hại nghiêm trọng cho các cá nhân, doanh nghiệp và tập đoàn – từ quy mô nhỏ đến lớn, cả trong nước lẫn quốc tế. Phần lớn các vụ việc đều liên quan đến lỗ hổng bảo mật, tạo điều kiện cho tin tặc xâm nhập, đánh cắp dữ liệu và phá hoại hệ thống.

Điều khiến cuộc chiến chống lại các cuộc tấn công mạng trở nên khó khăn là do phương thức tấn công của từng hacker rất đa dạng và tinh vi. Họ luôn tìm kiếm và khai thác các điểm yếu trong hệ thống mà người dùng hoặc tổ chức không ngờ tới.

Một thực tế đáng lo ngại là có tới 80% nguyên nhân xuất phát từ chính người dùng, do chưa có kiến thức đầy đủ về cách bảo mật hệ thống cá nhân cũng như chủ quan trong việc phòng ngừa rủi ro. Trong số các hình thức tấn công phổ biến hiện nay, Local Attack là một trong những kiểu nguy hiểm nhưng lại thường bị xem nhẹ.

Vậy Local Attack là gì, vì sao nó lại có khả năng xâm nhập mạnh mẽ như vậy? Và đâu là giải pháp hiệu quả để phòng chống Local Attack? Hãy cùng HomeNest tìm hiểu chi tiết trong bài viết

Contents

Local Attack là gì?

Local Attack là một hình thức tấn công mạng phổ biến, thường xảy ra khi nhiều website cùng được lưu trữ trên một máy chủ (server) dùng chung – đặc biệt trong môi trường shared hosting. Hacker sẽ khai thác các lỗ hổng bảo mật thông qua các đoạn mã được viết bằng các ngôn ngữ như PHP, ASP.NET, Python…, từ đó chiếm quyền kiểm soát hệ thống.

Các đoạn mã độc này, thường được gọi là Shell, được hacker tải lên thông qua một lỗ hổng nào đó trong hệ thống. Khi shell được cài vào một website trên server, hacker có thể thực hiện các lệnh để truy cập trái phép vào các website khác cùng máy chủ, từ đó đánh cắp dữ liệu, chèn mã độc hoặc phá hoại toàn bộ hệ thống.

Hình thức tấn công này đặc biệt nguy hiểm với các website có tính bảo mật cao như:

-

Website bán hàng, thanh toán trực tuyến

-

Website giáo dục, lưu trữ thông tin người dùng

-

Website doanh nghiệp có dữ liệu nội bộ quan trọng

Một nguyên nhân phổ biến dẫn đến Local Attack là do sử dụng dịch vụ hosting giá rẻ hoặc kém chất lượng, vốn chia sẻ tài nguyên cho nhiều website khác nhau. Nếu chỉ một website trong cùng server bị xâm nhập, toàn bộ hệ thống có nguy cơ bị ảnh hưởng theo hiệu ứng domino.

Làm sao để giảm thiểu rủi ro?

Để hạn chế nguy cơ bị tấn công Local Attack, bạn nên:

-

Tránh sử dụng các dịch vụ hosting giá rẻ không rõ nguồn gốc

-

Ưu tiên chọn đơn vị cung cấp hosting uy tín, có chính sách bảo mật tốt

-

Hoặc sử dụng dịch vụ trọn gói từ một công ty vừa thiết kế website vừa quản lý hosting

Ví dụ, HomeNest cung cấp giải pháp toàn diện từ thiết kế web đến quản trị hosting, giúp bạn yên tâm vận hành mà không cần làm việc với nhiều bên. Khi có sự cố, đội ngũ kỹ thuật có thể hỗ trợ kịp thời cả về mã nguồn và máy chủ, đảm bảo an toàn và tiết kiệm thời gian xử lý.

Các hình thức tấn công Local Attack thường gặp

Khi tiến hành Local Attack, hacker thường không tấn công ngay lập tức mà sẽ trải qua một quá trình dò tìm và phân tích kỹ lưỡng. Dưới đây là các bước và hình thức tấn công phổ biến mà tin tặc thường sử dụng:

Thu thập thông tin ban đầu

Bước đầu tiên của hacker là thu thập thông tin về mục tiêu, bao gồm:

-

Tên miền (domain)

-

Địa chỉ IP của hosting

-

Loại mã nguồn website sử dụng (WordPress, Joomla, Laravel…)

-

Các plugin, extension hoặc thư viện có thể chứa lỗ hổng bảo mật

Nếu website của bạn đang tồn tại các lỗi bảo mật phổ biến như SQL Injection, XSS (Cross-site Scripting), LFI/RFI, hoặc lỗi phân quyền, hacker có thể khai thác trực tiếp để xâm nhập và chiếm quyền điều khiển.

Reverse IP Hosting (quét các website cùng IP)

Trong trường hợp trang web của bạn không có lỗ hổng để khai thác trực tiếp, hacker sẽ chuyển sang bước tiếp theo: Reverse IP Hosting – tức là quét và thống kê toàn bộ các website khác cùng chạy trên cùng một địa chỉ IP server với bạn.

Bằng cách này, họ có thể xác định những “website hàng xóm” đang chia sẻ cùng server. Nếu phát hiện một trong số các website này có điểm yếu bảo mật, hacker sẽ:

-

Khai thác lỗ hổng để chiếm quyền quản trị

-

Tải lên shell (mã độc) vào máy chủ

-

Từ shell đó, mở rộng quyền truy cập sang các website khác trên cùng hệ thống – trong đó có cả website của bạn

Đây chính là lý do vì sao việc dùng shared hosting giá rẻ hoặc không rõ nguồn gốc dễ dẫn đến rủi ro lớn, ngay cả khi website của bạn không trực tiếp có lỗ hổng.

Brute Force – Tấn công bằng cách đoán mật khẩu

Brute Force là một phương pháp tấn công mạng bằng cách thử nhiều tổ hợp tên đăng nhập và mật khẩu cho đến khi tìm được thông tin chính xác để truy cập hệ thống. Dù nghe có vẻ đơn giản, nhưng đây vẫn là một hình thức tấn công nguy hiểm nếu người quản trị website sử dụng mật khẩu yếu hoặc mặc định.

Trên thực tế, nhiều quản trị viên sau khi cài đặt website lại không đổi tên đăng nhập hoặc đặt mật khẩu quá đơn giản, chẳng hạn như:

-

admin / admin -

123456 -

123456abc -

admin123, v.v.

Khi hacker đoán được tài khoản quản trị, họ có thể:

-

Đăng nhập vào hệ thống

-

Tải lên shell (mã độc)

-

Thực thi các lệnh nhằm đánh cắp dữ liệu, thay đổi nội dung hoặc phá hoại toàn bộ website

Brute Force tuy không phổ biến như các hình thức tấn công khác, nhưng nếu thiếu lớp bảo vệ đăng nhập, nó hoàn toàn có thể trở thành điểm yếu chí mạng cho hệ thống.

Cách chống lại Local Attack hiệu quả

Mặc dù Local Attack là hình thức tấn công nguy hiểm, nhưng hoàn toàn có thể phòng ngừa hiệu quả nếu bạn thực hiện đầy đủ các biện pháp bảo mật. Theo kinh nghiệm từ các lập trình viên và chuyên gia bảo mật, dưới đây là những giải pháp quan trọng giúp bạn bảo vệ hệ thống khỏi nguy cơ bị tấn công:

Không sử dụng mã nguồn không rõ nguồn gốc

Tránh cài đặt hoặc sử dụng các plugin, theme hoặc mã nguồn lạ, chưa được kiểm chứng về độ an toàn. Những đoạn mã này có thể chứa lỗ hổng hoặc mã độc đã được chèn sẵn, tạo cơ hội cho hacker tấn công.

Cập nhật phiên bản mới thường xuyên

Luôn đảm bảo rằng bạn sử dụng phiên bản mới nhất của mã nguồn mở (như WordPress, Joomla, Laravel…), vì các bản cập nhật thường bao gồm các bản vá lỗi bảo mật quan trọng.

Sử dụng mật khẩu mạnh và độc lập

-

Tránh dùng mật khẩu dễ đoán như “123456”, “admin123″…

-

Hãy tạo mật khẩu phức tạp bằng cách kết hợp chữ hoa, chữ thường, số và ký tự đặc biệt.

-

Không nên dùng một mật khẩu cho nhiều tài khoản, vì nếu một tài khoản bị lộ, tất cả các tài khoản khác cũng có nguy cơ bị xâm nhập.

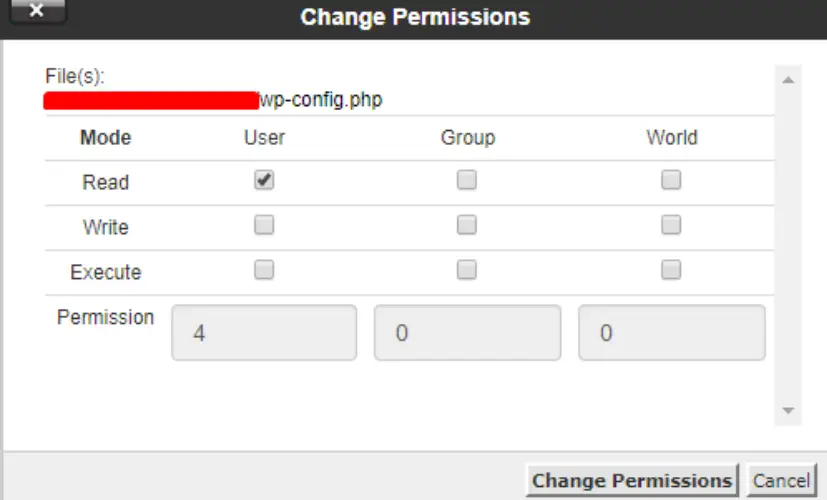

Phân quyền file và thư mục hợp lý

Thiết lập phân quyền nghiêm ngặt:

-

CHMOD 400 cho các file chứa thông tin nhạy cảm (ví dụ:

wp-config.php,.env) -

CHMOD 701 hoặc 101 cho thư mục không cần ghi, giúp ngăn shell hoạt động

Ưu tiên sử dụng VPS thay cho Shared Hosting

Sử dụng VPS (Virtual Private Server) thay vì hosting chia sẻ để loại bỏ nguy cơ bị ảnh hưởng từ các website “hàng xóm” trên cùng server.

Backup định kỳ và quét mã độc thường xuyên

-

Sao lưu dữ liệu thường xuyên để đảm bảo có thể khôi phục khi xảy ra sự cố

-

Sử dụng công cụ bảo mật để quét mã độc định kỳ, phát hiện sớm các đoạn mã đáng ngờ trong hệ thống

Chống Local Attack trên centos

Vào File /etc/php.ini làm như hướng dẫn bên dưới

- Disable các func sau

Mã:

PASSTHRU, SYSTEM, SHELL_EXEC, EXEC, VIRTUAL, SOCKET_ACCEPT, SOCKET_BIND, SOCKET_CLEAR_ERR, SOCKET_CLOSE, SOCKET_CONNECT, SOCKET_CREATE_LISTE, PROC_TERMINATE, PCNTL_EXEC, PUTENV, PROC_CLOSE, PROC_GET_STATUS, PROC_NICE, PROC_OPEN, POPEN, PCLOSE, SET_TIME_LIMIT, ESCAPESHELLCMD, ESCAPESHELLARG, DL, SHOW_SOURCE,INI_ALTER, OPENLOG, POSIX_GETPWUID, SYMLINK, INI_RESTORE, CHROOT, CHOWN, CHGRP, POSIX_SETEGID, POSIX_SETEUID, POSIX_SETGID, POSIX_SETPGID, POSIX_SETSID, POSIX_SETUID, POSIX_KILL, SYSLOG, APACHE_CHILD_TERMINATE, APACHE_SETENV, DEFINE_SYSLOG_VARIABLES, OPENLOG, PHP_UNAME, PHP_MKDIR, FOPEN, FCLOSE, BASE64_DECODE, GZINFLATE

- Bật chế độ Safe Mode

Mã:

SAFE_MODE = ON

Một số cách để hạn chế Local Attack trong WordPress

Giấu file wp-config.php

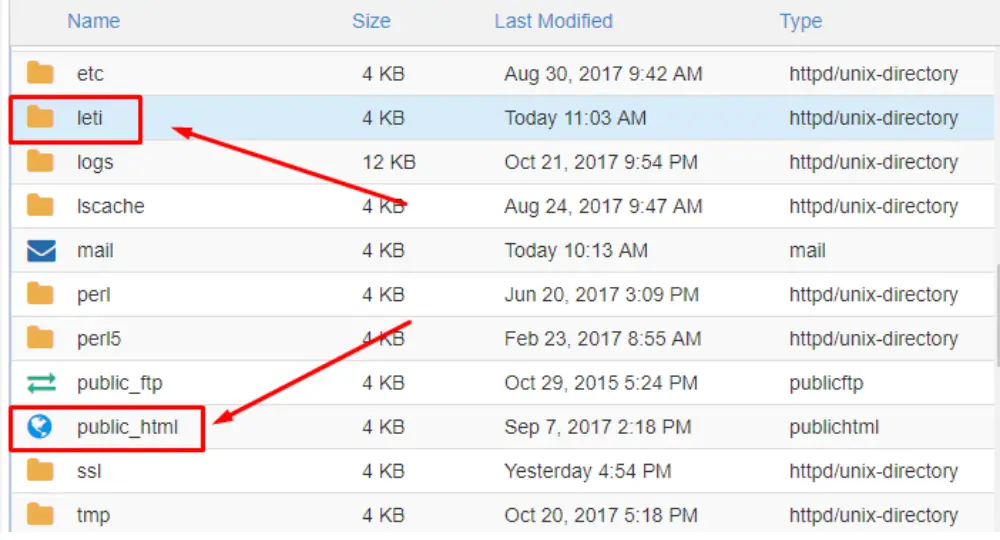

Thường lệ thì các tập tin của website sẽ đều nằm trong thư mục public_html và thông thường path sẽ là /home/username/public_html/wp-config.php.

Do vậy, cách thức để giấu file config tốt nhất là bạn cần phải đưa file wp-config.php ra khỏi thư mục public_html, đồng thời bạn cũng có thể đăng nhập vào host thông qua FTP và tạo thêm một thư mục, có thể lấy tên bất kỳ nằm ngang hàng với public_html. (ví dụ dưới đây mình sẽ tạo thư mục có tên là leti)

Tiếp theo tải file wp-config.php trong thư mục public_html, sau đó upload nó vào thư mục mới tạo. Bước cuối cùng là sửa file wp-config.php trong thư mục public_html thành như sau, bạn hãy xem liên kết ở dưới:

<php

if ( !defined(‘ABSPATH’) )

define(‘ABSPATH’, dirname(__FILE__) . ‘/’);

require_once(ABSPATH . ‘../leti/wp-config.php’);

Bạn cần thay chữ leti thành tên của thư mục mà bạn đã tạo nó ngang hàng với public_html.

Lưu ý: Cách này chỉ có thể áp dụng dành cho các website có file cài đặt ngay trong thư mục public_html , chứ nó hoàn toàn không hỗ trợ một lớp thư mục khác. Bạn cũng có thể áp dụng với thư mục www .

Thay đổi database prefix

Database prefix (tiền tố CSDL) theo như mặc định của WordPress sẽ là wp_, điều này vô tình dẫn đầu mối cho các hacker nắm rõ tên của từng table của website bạn nếu như bạn không nhanh trí để đổi ngay tiền tố này.

Đổi security key

Bạn truy cập vào file wp-config.php tìm

define(‘AUTH_KEY’, ‘put your unique phrase here’);

define(‘SECURE_AUTH_KEY’, ‘put your unique phrase here’);

define(‘LOGGED_IN_KEY’, ‘put your unique phrase here’);

define(‘NONCE_KEY’, ‘put your unique phrase here’);

define(‘AUTH_SALT’, ‘put your unique phrase here’);

define(‘SECURE_AUTH_SALT’, ‘put your unique phrase here’);

define(‘LOGGED_IN_SALT’, ‘put your unique phrase here’);

define(‘NONCE_SALT’, ‘put your unique phrase here’);

- Sau nữa truy cập trang: https://api.wordpress.org/secret-key/1.1/salt/ để lấy secret-key

- Bạn hãy thay toàn bộ đoạn code trên và thay vào đoạn code được cung cấp

Cấm sửa file (plugins, theme) trong wp-admin

Thêm vào phía dưới cùng của file wp-config.php đoạn mã sau

define( ‘DISALLOW_FILE_EDIT’, true );

Cấm cài đặt plugins, theme trong wp-admin

Dưới cùng của file wp-config.php, thêm vào đoạn mã sau

define(‘DISALLOW_FILE_MODS’,true);

Chmod file wp-config.php

Chmod thành 400 hoặc 404

Bảo mật wp-config.php với .htaccess

Thêm đoạn code sau để vào cuối file .htaccess

# protect wpconfig.php

<files wp-config.php>

order allow,deny

deny from all

</files>

Bảo vệ thư mục wp-content

Tạo một file .htaccess và chèn đoạn code sau vào

Order deny,allow

Deny from all

<Files ~ “.(xml|css|jpe?g|png|gif|js)$”>

Allow from all

</Files>

Lưu ý: Nếu trong thư mục wp-content có chứa nhiều file khác liên quan đến mã nguồn wordpress thì bạn phải thêm phần mở rộng (phần đuôi ví dụ woff) vào trong danh sách trên

Khóa đường dẫn wp-admin

Thư mục wp-admin và file wp-login.php luôn là điểm trọng tâm, dễ bị tấn công nhất nếu một ai đó muốn đăng nhập vào website của bạn. Do đó, để phòng hờ tốt nhất là nên chặn hết tất cả lượt truy cập vào 2 khu vực này, trừ bạn ra.

Tạo một file .htaccess trong thư mục wp-admin và chèn đoạn sau vào.

<FilesMatch “.*”>

Order Deny,Allow

Deny from all

Allow from 123.456.789

</FilesMatch>

Trong đó 123.456.789 chính là IP của bạn.

Sử dụng các plugin quét mã độc

Ở bước này , bạn có thể may mắn khi biết trên host của mình đang chứa tất cả file nào để mà có thể xóa nó đi hoặc tải về….nghiên cứu. Dưới đây là một vài plugin tốt nhất mà bạn có thể dùng để bạn quét mã độc trên host hoàn toàn miễn phí :

- Wordfence Scan

- Anti-Malware (Get Off Malicious Scripts)

- 6Scan Security

Và nếu như bạn có điều kiện kinh tế tốt , thì khuyến khích các bạn nên sử dụng Sucuri Premium.

Bạn hiểu những gì website bạn còn thiếu nhưng … bạn không phải là chuyên gia quản trị website, bạn không có chuyên môn:

- Thiết kế chuẩn đến từng pixel về kỹ thuật và như ý về mặt thẩm mỹ

- Lập trình các tính năng bạn cần để thu hút người dùng

- Tối ưu tốc độ, bảo mật

- Đáp ứng hoàn hảo các tiêu chí SEO

- …

HomeNest cung cấp gói dịch vụ tối ưu & nâng cấp website theo yêu cầu riêng giúp bạn hoàn thiện website 100% như ý muốn.

Kết luận

Qua bài viết trên, bạn đã hiểu rõ hơn về Local Attack là gì, cũng như các phương thức tấn công thường gặp và giải pháp bảo vệ hiệu quả. Việc chủ động nâng cao nhận thức về bảo mật, lựa chọn hạ tầng lưu trữ an toàn và thiết lập hệ thống phòng thủ kỹ lưỡng chính là “vắc-xin” quan trọng giúp website tránh khỏi nguy cơ bị khai thác qua local attack.

Hy vọng những thông tin được chia sẻ sẽ hữu ích và hỗ trợ bạn trong việc bảo vệ website một cách toàn diện hơn.

Chúc bạn vận hành hệ thống an toàn và thành công!

Câu hỏi thường gặp về Local Attack (FAQ)

Local Attack là gì?

Local Attack là hình thức tấn công trong đó hacker khai thác các lỗ hổng từ một website trên cùng máy chủ (server) để xâm nhập vào các website khác cũng đang sử dụng server đó. Điều này thường xảy ra trong môi trường shared hosting.

Tại sao Local Attack lại nguy hiểm?

Vì chỉ cần một website trên cùng máy chủ bị xâm nhập, hacker có thể lợi dụng điều đó để kiểm soát các website còn lại. Điều này đặc biệt nguy hiểm nếu bạn đang sử dụng dịch vụ hosting chia sẻ mà không có lớp bảo mật nâng cao.

Local Attack thường được thực hiện như thế nào?

Hacker thường:

-

Quét IP và mã nguồn các website trên cùng server

-

Tìm kiếm lỗ hổng (SQL Injection, XSS…)

-

Tải shell độc hại lên hosting bị lỗi

-

Mở rộng quyền truy cập sang các website khác trên cùng máy chủ

Làm thế nào để chống lại Local Attack hiệu quả?

-

Không sử dụng mã nguồn không rõ nguồn gốc

-

Cập nhật mã nguồn và plugin thường xuyên

-

Sử dụng mật khẩu mạnh, không trùng lặp

-

Phân quyền tệp tin đúng cách (CHMOD)

-

Ưu tiên dùng VPS thay cho shared hosting

-

Sao lưu và quét mã độc định kỳ

Brute Force có liên quan đến Local Attack không?

Có thể. Nếu hacker dùng Brute Force để chiếm quyền admin một website trên cùng server, họ có thể tải lên shell và tiến hành Local Attack để xâm nhập vào các website khác trên máy chủ đó.

Hosting giá rẻ có dễ bị Local Attack không?

Có. Hầu hết hosting giá rẻ là hosting chia sẻ, và đây chính là môi trường dễ bị Local Attack nhất. Việc sử dụng VPS hoặc dịch vụ hosting chuyên dụng từ nhà cung cấp uy tín là giải pháp an toàn hơn.

"HomeNest ứng dụng công nghệ mới để thiết kế website và phần mềm,

giải quyết triệt để bài toán số hóa cho doanh nghiệp."

Bình luận của bạn

Địa chỉ email của bạn sẽ không được công khai. Các trường bắt buộc được đánh dấu *