Nội dung bài viết

SQL Injection (SQLi) là một kỹ thuật tấn công bảo mật web, trong đó kẻ tấn công chèn (hoặc “tiêm”) các đoạn mã SQL (Ngôn ngữ truy vấn có cấu trúc) độc hại vào các truy vấn của một ứng dụng. Mọi website sử dụng cơ sở dữ liệu SQL (như MySQL, SQL Server, PostgreSQL) nếu không được lập trình cẩn thận đều có thể bị ảnh hưởng.

Bài viết này sẽ giải thích rõ SQL injection là gì, cơ chế hoạt động, các tác hại nghiêm trọng, cách phát hiện và 7 bước phòng chống SQLi hiệu quả nhất cho website của bạn.

Contents

SQL Injection (SQLi) là gì?

SQL Injection (viết tắt là SQLi) là một trong những kỹ thuật tấn công bảo mật ứng dụng web phổ biến. Hình thức tấn công này xảy ra khi ứng dụng web không kiểm soát đúng cách dữ liệu đầu vào của người dùng, cho phép kẻ tấn công chèn và thực thi các câu lệnh SQL độc hại trực tiếp trên cơ sở dữ liệu của hệ thống.

Khi lỗ hổng SQL Injection bị khai thác, hậu quả có thể rất nghiêm trọng: tin tặc có thể truy cập trái phép, đọc, thay đổi hoặc xóa dữ liệu nhạy cảm, thậm chí chiếm quyền điều khiển toàn bộ hệ thống.

Quy trình tấn công SQL Injection thường diễn ra theo ba bước cơ bản:

-

Bước 1: Kẻ tấn công chèn đoạn mã SQL độc hại thông qua các trường nhập liệu, URL, cookie hoặc header của ứng dụng web.

-

Bước 2: Ứng dụng không xác thực hoặc lọc dữ liệu đầu vào đúng cách, khiến truy vấn SQL bị sửa đổi và được thực thi trong cơ sở dữ liệu.

-

Bước 3: Hệ quả là tin tặc có thể truy cập, thao túng dữ liệu, hoặc thực hiện các lệnh nguy hiểm khác trên máy chủ.

Cơ chế hoạt động

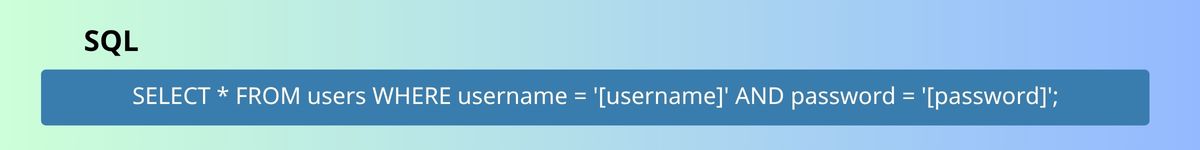

Để hiểu SQLi, trước tiên bạn cần biết cách một ứng dụng web tương tác với cơ sở dữ liệu.

Khi bạn đăng nhập vào một website, bạn cung cấp username và password. Ứng dụng sẽ lấy thông tin này và tạo một câu lệnh SQL để truy vấn cơ sở dữ liệu, ví dụ:

Nếu ứng dụng được lập trình không an toàn, nó sẽ ghép trực tiếp dữ liệu do người dùng nhập ([username_input]) vào chuỗi truy vấn này. Đây chính là “cửa ngõ” cho kẻ tấn công.

Các kiểu tấn công SQLi phổ biến

In-band SQLi (Trong băng): Đây là kiểu phổ biến nhất, kẻ tấn công dùng chung một kênh để tấn công và nhận kết quả.

- Error-based: Ép cơ sở dữ liệu tạo ra thông báo lỗi. Kẻ tấn công đọc thông báo lỗi này để thu thập thông tin về cấu trúc CSDL.

- Union-based: Sử dụng toán tử

UNION(như ví dụ trên) để gộp dữ liệu từ nhiều bảng vào một kết quả duy nhất.

Inferential SQLi (Suy luận – Blind SQLi): Khi ứng dụng không trả về dữ liệu hoặc lỗi, kẻ tấn công phải “đoán” từng chút một.

- Boolean-based: Đặt các câu hỏi Đúng/Sai (

AND 1=1hoặcAND 1=2) và quan sát sự thay đổi của trang web. - Time-based: Ép cơ sở dữ liệu thực hiện một hành động tốn thời gian (như

SLEEP(5)). Nếu trang web tải chậm 5 giây, kẻ tấn công biết câu lệnh đã thực thi thành công.

Out-of-band SQLi (Ngoài băng): Kỹ thuật này yêu cầu cơ sở dữ liệu thực hiện một yêu cầu (ví dụ: DNS, HTTP request) đến một máy chủ bên ngoài do kẻ tấn công kiểm soát, qua đó “gửi” dữ liệu ra ngoài.

Tác hại khi bị SQL Injection

Hậu quả của một cuộc tấn công SQL Injection là vô cùng nghiêm trọng và có thể phá hủy hoàn toàn một doanh nghiệp.

Rò rỉ dữ liệu, sửa/xóa dữ liệu, chiếm quyền admin

- Đánh cắp dữ liệu nhạy cảm: Kẻ tấn công có thể trích xuất toàn bộ cơ sở dữ liệu, bao gồm thông tin cá nhân của người dùng (tên, email, SĐT), thông tin thẻ tín dụng, bí mật kinh doanh.

- Sửa đổi hoặc xóa dữ liệu: Chúng có thể thay đổi giá sản phẩm, xóa bài viết, hoặc tệ hơn là chạy lệnh

DROP TABLE users;để xóa toàn bộ thông tin người dùng. - Vượt qua xác thực: Như ví dụ đăng nhập ở trên, kẻ tấn công có thể chiếm quyền admin, kiểm soát hoàn toàn website của bạn.

- Leo thang đặc quyền (Pivoting): Từ việc kiểm soát cơ sở dữ liệu, kẻ tấn công có thể có khả năng thực thi mã lệnh trên máy chủ (RCE), cài cắm backdoor, và sử dụng máy chủ của bạn làm bàn đạp để tấn công các hệ thống khác trong mạng nội bộ.

Hệ quả pháp lý & uy tín doanh nghiệp

- Mất uy tín: Khi dữ liệu khách hàng bị lộ, niềm tin của người dùng vào thương hiệu của bạn sẽ sụp đổ.

- Hệ quả pháp lý: Doanh nghiệp có thể đối mặt với các vụ kiện tụng tốn kém và bị phạt nặng do vi phạm các quy định bảo vệ dữ liệu (như GDPR, hoặc Nghị định 13 của Việt Nam về bảo vệ dữ liệu cá nhân).

- Thiệt hại tài chính: Chi phí để khắc phục sự cố, điều tra, và đền bù cho khách hàng là rất lớn.

Dấu hiệu & cách phát hiện SQL Injection trên website

Phát hiện sớm lỗ hổng SQLi là bước quan trọng để ngăn chặn thiệt hại.

Triệu chứng (Lỗi database, logs bất thường)

- Website đột ngột hiển thị các thông báo lỗi SQL lạ, không mong muốn ra màn hình người dùng.

- Kiểm tra logs (nhật ký) của máy chủ web (nginx, Apache) hoặc CSDL, bạn thấy các truy vấn có chứa cú pháp SQL lạ, các ký tự đặc biệt (

',--,UNION,SLEEP). - Dữ liệu bị thay đổi hoặc mất mát không rõ lý do.

Công cụ & phương pháp kiểm tra lỗ hổng SQLi

- Kiểm tra thủ công (Manual Testing): Chuyên gia bảo mật (Pentester) sẽ thử chèn các payload (dữ liệu đầu vào đặc biệt) vào mọi điểm nhập liệu (form đăng nhập, ô tìm kiếm, tham số trên URL) để xem phản ứng của hệ thống.

- Công cụ DAST (Dynamic Application Security Testing):

- SQLMap: Công cụ mã nguồn mở mạnh nhất để tự động phát hiện và khai thác lỗ hổng SQLi.

- Burp Suite: Một bộ công cụ (proxy) cho phép pentester chặn, chỉnh sửa và gửi lại các request để kiểm tra bảo mật.

- OWASP ZAP: Một công cụ DAST mã nguồn mở tương tự Burp Suite.

- Phân tích mã nguồn (SAST – Static Application Security Testing): Các công cụ SAST quét mã nguồn của bạn để tìm các đoạn code “nguy hiểm” (ví dụ: các hàm thực thi SQL bằng cách ghép chuỗi) ngay cả trước khi ứng dụng được triển khai.

- Dịch vụ Pentest (Kiểm thử xâm nhập): Cách hiệu quả nhất là thuê các công ty bảo mật chuyên nghiệp để thực hiện pentest định kỳ.

Phương pháp kiểm tra

Khi pentest, các chuyên gia thường dùng các payload an toàn để xác nhận lỗ hổng mà không gây hại cho dữ liệu, ví dụ:

- Kiểm tra Boolean: Thử nhập

admin' AND 1=1--(mong đợi đăng nhập thành công) vàadmin' AND 1=2--(mong đợi đăng nhập thất bại). Nếu có sự khác biệt, website có thể đã dính lỗi. - Kiểm tra Time-based: Thử nhập một payload yêu cầu CSDL “ngủ” 5 giây. Nếu website của bạn tải chậm đúng 5 giây, gần như chắc chắn nó đã bị lỗ hổng Blind SQLi.

Các kỹ thuật phòng chống chủ động (tuyến đầu)

Đây là những biện pháp cốt lõi ngăn chặn tấn công ngay từ cấp độ mã nguồn và cơ sở hạ tầng.

- Sử dụng Câu truy vấn Tham số hóa (Parameterized Queries): Đây là phương pháp hiệu quả nhất. Thay vì chèn trực tiếp dữ liệu người dùng vào chuỗi SQL, kỹ thuật này gửi câu lệnh (template) và dữ liệu (parameters) một cách riêng biệt. Cơ sở dữ liệu sẽ xử lý đầu vào này như “dữ liệu thô” chứ không bao giờ thực thi nó như một phần của “mã lệnh”, vô hiệu hóa hoàn toàn nguy cơ tấn công.

- Lọc và Xác thực Đầu vào Nghiêm ngặt: Không bao giờ tin tưởng dữ liệu đầu vào từ người dùng. Cần kiểm tra và lọc tất cả dữ liệu, loại bỏ các ký tự đặc biệt hoặc chuỗi nguy hiểm. Các biện pháp phổ biến bao gồm:

- Whitelist (Liệt kê trắng): Chỉ chấp nhận các giá trị/ký tự đã biết là an toàn.

- Blacklist (Liệt kê đen): Cố gắng loại bỏ các giá trị/ký tự nguy hiểm (ít hiệu quả hơn whitelist).

- Escaping (Thoát ký tự): Vô hiệu hóa ý nghĩa đặc biệt của các ký tự (như

',--,;).

- Triển khai Tường lửa Ứng dụng Web (WAF): Doanh nghiệp có thể triển khai WAF như một lớp lá chắn bên ngoài. WAF sẽ giám sát lưu lượng truy cập HTTP và tự động chặn các yêu cầu có dấu hiệu đáng ngờ, bao gồm các mẫu tấn công SQL Injection đã biết.

Giám sát, vận hành và phục hồi

Bảo mật là một quá trình liên tục, đòi hỏi sự giám sát và chuẩn bị kịch bản dự phòng.

- Giám sát và Ghi Log Hoạt động: Cần ghi lại và giám sát chi tiết các truy vấn SQL được thực thi. Việc phân tích log và kiểm toán (audit) thường xuyên giúp phát hiện sớm các hoạt động đáng ngờ hoặc các nỗ lực tấn công, ngay cả khi chúng chưa thành công.

- Cập nhật và Đào tạo:

- Cập nhật phần mềm: Luôn giữ các phần mềm (hệ điều hành, máy chủ CSDL, framework ứng dụng) được cập nhật bản vá bảo mật mới nhất.

- Đào tạo nhân viên: Đảm bảo đội ngũ lập trình viên và quản trị viên hiểu rõ SQL Injection là gì và các kỹ thuật lập trình an toàn.

- Xây dựng Kịch bản Backup Dữ liệu: Đây là bước quan trọng để đảm bảo khả năng phục hồi nếu website bị tấn công và dữ liệu bị xâm phạm hoặc phá hủy.

Bảo mật là nền tảng của niềm tin

Tóm lại, SQL Injection vẫn là một trong những mối đe dọa bảo mật web nguy hiểm và phổ biến nhất, có khả năng phá hủy dữ liệu và làm sụp đổ uy tín. Tuy nhiên, điều quan trọng nhất cần nhớ là lỗ hổng này hoàn toàn có thể được phòng tránh.

Việc áp dụng các biện pháp lập trình an toàn, đặc biệt là sử dụng câu truy vấn tham số hóa và xác thực đầu vào nghiêm ngặt, chính là nền tảng để xây dựng một ứng dụng web vững chắc. Bảo vệ dữ liệu cũng chính là bảo vệ niềm tin của khách hàng.

Đây là lý do tại sao việc lựa chọn một đối tác thiết kế web app chuyên nghiệp như Homenest — một đơn vị hiểu rõ và ưu tiên bảo mật ngay từ khâu thiết kế (Security by Design) là yếu tố then chốt để đảm bảo tài sản số của bạn được xây dựng trên một nền móng an toàn và bền vững.

Bạn đã sẵn sàng xây dựng một web app an toàn, hiệu quả và được thiết kế chuyên nghiệp?

Liên hệ với Homenest ngay hôm nay để nhận tư vấn miễn phí về dự án của bạn và biến ý tưởng thành hiện thực một cách bảo mật nhất.

Thông tin liên hệ:

-

Địa chỉ: The Sun Avenue, 28 Mai Chí Thọ, phường Bình Trưng, TP. Hồ Chí Minh

-

Hotline: 0898 994 298

-

Website: homenest.com.vn

HomeNest – Thiết kế Website – Thiết kế Phần mềm – Thiết kế App – Digital Marketing.

Câu hỏi thường gặp

Biện pháp quan trọng nhất để phòng chống SQL Injection là gì?

Biện pháp hiệu quả nhất là sử dụng Câu truy vấn Tham số hóa (Parameterized Queries). Kỹ thuật này tách biệt hoàn toàn mã lệnh SQL và dữ liệu do người dùng nhập, khiến tin tặc không thể chèn mã độc vào cơ sở dữ liệu.

Ngoài SQL Injection, lỗ hổng bảo mật phổ biến nào khác mà web app thường gặp?

Một lỗ hổng nguy hiểm khác là Cross-Site Scripting (XSS). Lỗi này cho phép kẻ tấn công chèn mã độc (thường là JavaScript) vào website, nhằm đánh cắp thông tin phiên đăng nhập (cookies) hoặc lừa đảo những người dùng khác.

Tại sao việc sao lưu (backup) dữ liệu lại quan trọng nếu web app của tôi đã an toàn?

Bảo mật 100% là không thể. Dữ liệu có thể bị mất không chỉ do tin tặc (như SQLi phá hoại), mà còn do lỗi phần cứng, lỗi con người, hoặc thiên tai. Backup thường xuyên đảm bảo bạn có thể khôi phục hoạt động kinh doanh nhanh nhất khi sự cố xảy ra.

Web app sau khi bàn giao có cần bảo trì không?

Chắc chắn có. Các mối đe dọa bảo mật mới xuất hiện liên tục và các thư viện phần mềm cần được cập nhật. Dịch vụ bảo trì đảm bảo web app của bạn luôn được vá lỗi kịp thời, tương thích với trình duyệt mới và hoạt động ổn định.

SQL Injection (SQLi) Là Gì? Hiểu rõ mối đe dọa với mọi website

"HomeNest ứng dụng công nghệ mới để thiết kế website và phần mềm,

giải quyết triệt để bài toán số hóa cho doanh nghiệp."

Bình luận của bạn

Địa chỉ email của bạn sẽ không được công khai. Các trường bắt buộc được đánh dấu *