Gần đây, IPSec – giao thức bảo mật thường được sử dụng cùng với L2TP trong các kết nối VPN – đang nhận được nhiều sự quan tâm. Vậy IPSec là gì, hoạt động ra sao và đóng vai trò như thế nào trong việc bảo mật dữ liệu?

Hãy cùng HomeNest tìm hiểu chi tiết trong bài viết dưới đây.

IPsec là gì?

IPSec (viết tắt của Internet Protocol Security) là một bộ giao thức bảo mật dành cho mạng IP, được chuẩn hóa bởi tổ chức IETF (Internet Engineering Task Force – Nhóm Đặc trách Kỹ thuật Internet).

IPSec được thiết kế để đảm bảo tính xác thực (authentication), toàn vẹn (integrity) và bảo mật (confidentiality) cho dữ liệu truyền qua mạng IP giữa hai điểm kết nối. Bộ giao thức này định nghĩa cách thức mã hóa, giải mã, xác thực, cũng như các cơ chế trao đổi và quản lý khóa nhằm đảm bảo việc truyền tải dữ liệu được an toàn trước các nguy cơ tấn công hoặc nghe lén.

Ứng dụng của IPsec

IPSec có thể được ứng dụng trong nhiều mục đích bảo mật, bao gồm:

-

Mã hóa dữ liệu ở tầng ứng dụng, giúp bảo vệ nội dung khi truyền qua mạng.

-

Bảo mật các bộ định tuyến (router) khi chúng truyền thông tin định tuyến qua mạng Internet công cộng.

-

Cung cấp cơ chế xác thực không mã hóa, nhằm đảm bảo rằng dữ liệu thực sự đến từ nguồn gửi đáng tin cậy.

-

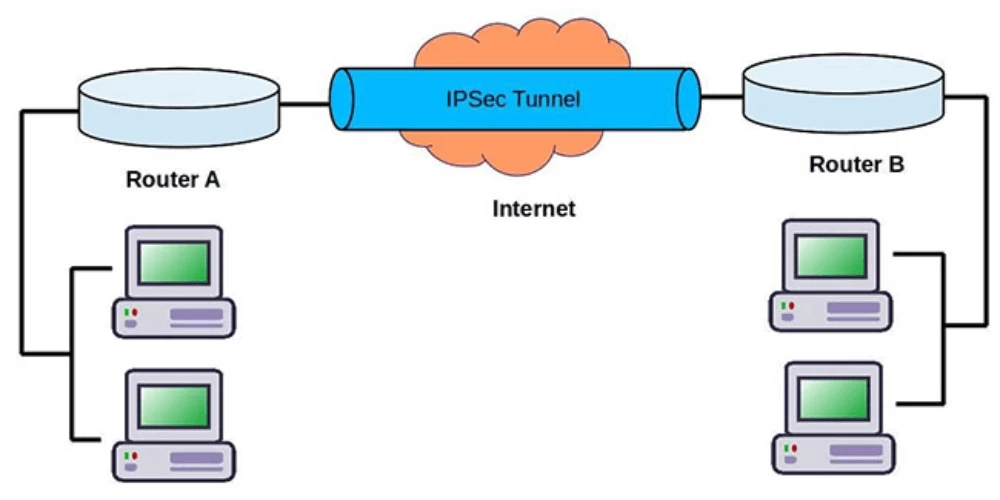

Bảo vệ toàn bộ luồng dữ liệu mạng bằng cách thiết lập các kênh truyền thông dạng “đường hầm” (IPSec tunnels). Trong mô hình này, tất cả dữ liệu truyền giữa hai điểm được mã hóa — thường áp dụng trong các kết nối VPN (Mạng riêng ảo) để bảo mật khi truy cập từ xa.

IPsec bao gồm những thành phần nào?

IPsec được cấu thành từ ba thành phần chính, mỗi thành phần đóng vai trò quan trọng trong việc bảo vệ dữ liệu truyền qua mạng IP.

1. Encapsulating Security Payload (ESP)

ESP chịu trách nhiệm mã hóa nội dung gói tin nhằm bảo vệ tính bí mật, đồng thời cung cấp xác thực người gửi, đảm bảo tính toàn vẹn dữ liệu và ngăn chặn tái sử dụng gói tin (anti-replay) thông qua đánh số thứ tự.

Lưu ý: Trong chế độ Transport Mode, chỉ phần payload được mã hóa; còn trong Tunnel Mode, cả IP header và payload đều được bảo vệ.

2. Authentication Header (AH)

AH cũng cung cấp xác thực, toàn vẹn và chống phát lại giống như ESP, nhưng không thực hiện mã hóa dữ liệu. Điều này có nghĩa là AH không bảo vệ tính bí mật của gói tin.

Chức năng chống phát lại trong AH giúp ngăn chặn việc tái sử dụng gói tin cũ bằng cách gán số thứ tự cho mỗi gói và từ đó phát hiện các hành vi giả mạo.

3. Internet Key Exchange (IKE)

IKE là giao thức trao đổi khóa mã hóa giữa hai thiết bị sử dụng IPsec. Nó thiết lập các “Security Association” (SA) – những liên kết bảo mật chứa thông tin như thuật toán mã hóa, khóa phiên, thời gian hiệu lực…

IKE hoạt động dựa trên các giao thức như ISAKMP, cung cấp khuôn khổ để xác thực và quản lý khóa. Nó cũng hỗ trợ nhiều thuật toán mã hóa và băm tiêu chuẩn như SHA và MD5, đồng thời tạo mã định danh duy nhất cho từng gói tin, cho phép thiết bị xác thực và loại bỏ các gói không hợp lệ.

Cách thức hoạt động của IPsec

Quá trình hoạt động của IPsec được chia thành 4 giai đoạn chính, từ lúc xác định dữ liệu cần bảo vệ cho đến khi kết thúc phiên bảo mật:

1. Xác định lưu lượng cần bảo vệ (Interesting Traffic)

Khi một thiết bị nhận được gói tin, nó sẽ so sánh các thuộc tính của gói tin (5-tuple: địa chỉ IP nguồn, IP đích, giao thức, cổng nguồn, cổng đích) với chính sách IPsec đã cấu hình.

Nếu trùng khớp, gói tin đó sẽ được đánh dấu là “lưu lượng quan tâm” và cần được xử lý qua đường hầm IPsec.

2. Đàm phán Security Association (SA) & Trao đổi khóa (Key Exchange)

Sau khi xác định lưu lượng cần bảo vệ, thiết bị sẽ bắt đầu thương lượng với thiết bị phía bên kia để tạo Security Association (SA) – tập hợp các thông số bảo mật dùng để mã hóa và xác thực dữ liệu.

Quá trình này được thực hiện thông qua giao thức IKE (Internet Key Exchange), bao gồm:

-

IKE SA: Dùng để xác thực hai bên và thiết lập kênh trao đổi thông tin.

-

IPsec SA: Dùng để bảo vệ dữ liệu thực tế trong quá trình truyền.

3. Truyền dữ liệu bảo mật

Khi SA đã được thiết lập, dữ liệu sẽ được truyền qua đường hầm IPsec. Tùy cấu hình, IPsec sử dụng:

-

ESP (Encapsulating Security Payload) để mã hóa và xác thực gói tin.

-

AH (Authentication Header) nếu chỉ cần xác thực mà không cần mã hóa.

Quy trình bảo mật hoạt động như sau:

-

Sender mã hóa gói tin bằng thuật toán và khóa được thương lượng.

-

Sau đó, cả sender và receiver tính toán ICV (Integrity Check Value) để xác minh tính toàn vẹn.

-

Nếu ICV ở cả hai bên trùng khớp, dữ liệu được xác nhận là không bị giả mạo và được giải mã; nếu không, gói tin bị loại bỏ.

4. Kết thúc phiên IPsec

Khi quá trình truyền dữ liệu hoàn tất hoặc phiên IPsec hết hạn (timeout/inactivity), kênh bảo mật sẽ được tự động hủy.

Toàn bộ khóa mã hóa và SA liên quan cũng bị xóa để bảo vệ thông tin, đồng thời giải phóng tài nguyên hệ thống.

Cơ chế vận hành của IPsec

Các chế độ hoạt động của IPsec

Chế độ Tunnel: Trong chế độ này, toàn bộ gói tin – bao gồm cả IP header và payload – sẽ được mã hóa và đóng gói vào một packet mới có IP header riêng. Đây là chế độ thường được sử dụng trong các kết nối VPN site-to-site giữa hai mạng.

Chế độ Transport: Ở chế độ này, chỉ phần payload và phần đuôi ESP (ESP trailer) được mã hóa. IP header gốc vẫn được giữ nguyên. Chế độ này thường dùng trong các kết nối VPN client-to-site, nơi thiết bị cá nhân kết nối vào hệ thống mạng nội bộ.

Quy trình vận hành của IPSec

5 bước hoạt động của IPsec

Bước 1: Thiết bị gửi sẽ kiểm tra từng gói tin để xác định liệu nó có cần được xử lý bằng IPsec hay không, dựa trên chính sách đã cấu hình. Nếu có, gói tin sẽ được mã hóa phù hợp. Với gói tin đến, thiết bị sẽ kiểm tra xem nó có được mã hóa đúng và hợp lệ hay không.

Bước 2: Bắt đầu giai đoạn 1 của giao thức IKE, hai thiết bị IPsec sẽ xác thực lẫn nhau và thiết lập một kênh bảo mật. Có hai chế độ để lựa chọn:

-

Main Mode: mức bảo mật cao hơn.

-

Aggressive Mode: thiết lập nhanh hơn, linh hoạt hơn.

Kênh bảo mật này sẽ được dùng để trao đổi các thông tin cần thiết cho mã hóa và xác thực.

Bước 3: Giai đoạn 2 của IKE bắt đầu. Qua kênh đã bảo mật, hai thiết bị sẽ thương lượng các thuật toán mã hóa cụ thể được sử dụng trong phiên làm việc và chia sẻ khóa bí mật để áp dụng trong quá trình truyền dữ liệu.

Bước 4: Dữ liệu thực tế được truyền qua đường hầm IPsec vừa thiết lập. Các gói tin được mã hóa và giải mã bởi hai thiết bị dựa trên Security Association (SA) đã thống nhất trước đó.

Bước 5: Khi phiên truyền kết thúc hoặc không còn hoạt động, đường hầm IPsec sẽ được đóng lại và các khóa mã hóa sẽ bị xóa khỏi cả hai thiết bị nhằm đảm bảo an toàn cho hệ thống.

Sự khác biệt giữa IPSec và SSL

Cả IPSec và SSL đều là các giao thức bảo mật phổ biến được sử dụng trong thiết lập VPN, tuy nhiên chúng hoạt động ở các tầng khác nhau trong mô hình mạng và phục vụ những mục đích khác nhau. Việc phân biệt hai giao thức này là điều cần thiết để lựa chọn giải pháp phù hợp.

| Tiêu chí | IPSec | SSL |

|---|---|---|

| Khái niệm | Bộ giao thức cung cấp bảo mật cho các gói tin ở tầng IP (Internet Protocol) | Giao thức bảo mật được thiết kế để mã hóa dữ liệu khi truyền qua Internet |

| Tầng hoạt động (OSI) | Tầng mạng (Internet layer) | Giữa tầng truyền tải (Transport) và tầng ứng dụng (Application) |

| Mức độ cấu hình | Phức tạp, yêu cầu kỹ thuật cao | Cấu hình đơn giản, dễ triển khai |

| Ứng dụng phổ biến | Bảo mật cho VPN site-to-site hoặc client-to-site | Bảo mật cho các giao dịch web như HTTPS |

| Đặc điểm triển khai | Tích hợp sâu trong hệ điều hành và thiết bị mạng | Chủ yếu hướng đến người dùng cuối, trình duyệt và ứng dụng web |

Nếu bạn đang cần thiết lập một VPN mạng riêng với bảo mật toàn diện ở tầng thấp, IPSec là lựa chọn mạnh mẽ. Trong khi đó, nếu nhu cầu của bạn là mã hóa giao dịch web, truy cập web an toàn (HTTPS), hoặc VPN cho người dùng cuối đơn giản, thì SSL (thường là SSL VPN) là giải pháp phù hợp hơn.

HomeNest hy vọng bài viết đã giúp bạn hiểu rõ hơn về IPSec, cách hoạt động và phân biệt nó với SSL. Chúng tôi sẽ tiếp tục cập nhật nhiều kiến thức hữu ích về công nghệ mạng và bảo mật để bạn theo dõi mỗi ngày.

Câu hỏi thường gặp (FAQ) về IPSec và SSL

1. IPSec và SSL cái nào bảo mật hơn?

Cả hai đều cung cấp mức độ bảo mật cao, nhưng ở các tầng khác nhau. IPSec bảo mật ở tầng mạng, mã hóa toàn bộ lưu lượng giữa các điểm cuối, phù hợp cho mạng nội bộ hoặc kết nối giữa các site. SSL (cụ thể là TLS) bảo mật ở tầng ứng dụng, chủ yếu dùng cho trình duyệt và giao dịch web. Tùy vào nhu cầu sử dụng mà mức độ bảo mật “hơn” sẽ khác nhau.

2. Tôi nên dùng IPSec VPN hay SSL VPN cho làm việc từ xa?

Nếu bạn cần truy cập toàn bộ tài nguyên trong mạng công ty như một máy nội bộ, IPSec VPN là lựa chọn mạnh mẽ. Ngược lại, nếu bạn chỉ cần truy cập một số ứng dụng như email hoặc web app, SSL VPN nhẹ hơn, dễ cấu hình và phù hợp hơn cho người dùng không chuyên.

3. SSL có phải là HTTPS không?

Không hoàn toàn. HTTPS là giao thức HTTP được mã hóa bằng SSL/TLS. Nói cách khác, HTTPS sử dụng SSL/TLS để bảo mật nội dung truyền qua web. SSL là nền tảng của HTTPS, nhưng nó còn có thể được dùng trong các ứng dụng khác ngoài web.

4. IPSec có hoạt động được với NAT không?

Có, nhưng có thể cần cấu hình thêm. IPSec NAT Traversal (NAT-T) được thiết kế để giải quyết vấn đề khi IPSec đi qua thiết bị NAT, do IPSec không tương thích tự nhiên với dịch địa chỉ IP.

5. Có cần phần mềm riêng để sử dụng SSL VPN không?

Thông thường không cần, vì SSL VPN hoạt động qua trình duyệt web và không yêu cầu phần mềm cài đặt trên máy client. Đây là lý do SSL VPN được ưa chuộng cho người dùng từ xa không rành kỹ thuật.